1 Einleitung

Digitale Identitäten sind eine unternehmenskritische Technologie für jedes Unternehmen. Wie die Berichte über Cyberkriminalität Jahr für Jahr belegen, stellt die digitale Identität jedoch auch einen Angriffsvektor für Unternehmen dar. In vielen Unternehmen fehlt noch immer ein IAM (Identity and Access Management), das den unterschiedlichen Anforderungen gerecht wird, von effizienten Prozessen zur Erteilung und Entzug von Zugangsberechtigungen bis hin zur Erfüllung gesetzlicher Compliance-Anforderungen und zur Reduzierung von Cyberrisiken.

Die Risiken, wenn man nicht über gut funktionierende und sichere IAM-Lösungen in Unternehmen verfügt, sind beträchtlich und reichen von einer geringeren Produktivität im Zusammenhang mit Passwort-Rücksetzungen und fehlerhaften Berechtigungen über den Verlust von Daten wie Mitarbeiter- und Kundendaten, den Verlust von Betriebsgeheimnissen und anderen wertvollen Geschäftsinformationen bis hin zu verminderten Einnahmen durch Reputationsschäden und Betrug, weil man unwissentlich zu einem Angriffsvektor für andere Unternehmen einer Wertschöpfungskette wird.

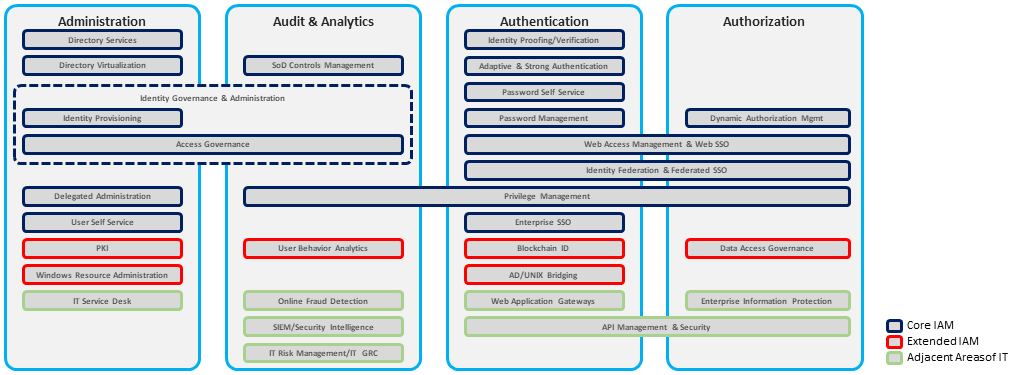

Identitäts- und Zugriffsmanagement hat seit der Einführung von Directory Services einen langen Weg zurückgelegt und entwickelt sich immer noch dynamisch weiter. KuppingerColes Sichtweise auf IAM im Wandel der Zeit beginnt mit einem IAM, dessen Hauptzweck darin bestand, den unbefugten Zugriff auf sicherheitsrelevante Ressourcen zu verhindern. Mit dem Fokus auf die Zugriffsverwaltung wurde die Kerntechnologie des IAM um das Identity Provisioning sowie um die Kernfunktionen Authentifizierung, Autorisierung und Audit erweitert.

Eine neue Generation von IAM versuchte nicht nur, den unbefugten Zugriff auf eine Ressource zu verhindern, sondern fügte auch die Möglichkeit hinzu, diese zu erkennen. Access Governance wurde als Kerntechnologie für IAM mit Schwerpunkt auf die Verwaltung mit Beteiligung von Business-Anwendern integriert, und die Fähigkeit zur Erkennung war unter anderem auf die Integration mit Security Information and Event Management (SIEM)-Produkten aufgebaut, die sich zunehmend etabliert hatten.

In der aktuellen Generation erweitert IAM seine Fähigkeit zur Prävention und Erkennung, indem es auch die Möglichkeit bietet, auf die Sicherheitsbedrohungen zu reagieren. Zu den neuen IAM-Technologien gehörten Access Analytics und Intelligence. Da sich die Landschaft der Bedrohungen der Informationssicherheit verändert, ändern sich auch die Anforderungen an die Funktionalität des IAM.

Auch wenn es viele Komponenten innerhalb des IAM gibt, gibt es doch einige Schlüsselfunktionen:

Identitätsverwaltung: Die Möglichkeit, Ereignisse des Identitätslebenszyklus zu verwalten, einschließlich der Provisionierung und De-Provisionierung von Benutzerkonten, der Pflege von Identitätsspeichern, der Verwaltung von Zugriffsrechten und der Synchronisierung von Benutzerattributen. Eine Self-Service-Benutzeroberfläche ermöglicht die Anforderung von Berechtigungen, Profilverwaltung, Passwort-Rücksetzung und Synchronisierung. Konfigurierbare Konnektoren bieten eine automatisierte Provisionierung von Benutzern sowohl für lokale als auch für SaaS-Anwendungen. Andere gemeinsame Funktionen zur Identitätsverwaltung umfassen die administrative Webschnittstelle, die Batch-Importschnittstelle, die delegierte Verwaltung, SPML- und SCIM-Unterstützung.

Zugriffsverwaltung: Diese Kategorie umfasst Authentifizierung, Autorisierung, Single Sign-On und Identity Federation für lokale und SaaS-Anwendungen, die als Cloud-Service bereitgestellt werden. Die zugrunde liegende Unterstützung für Industriestandards wie SAML, OAuth und OpenID Connect kann variieren, ist aber in den meisten Produkten bereits vorhanden.

Access Governance, Analytics und Intelligence: Diese Gruppe umfasst Funktionen, die oft nicht im Portfolio der Anbieter enthalten sind, teils aufgrund von architektonischen Einschränkungen und aus anderen Gründen. Während viele Unternehmen es immer noch vorziehen, das Berechtigungsmanagement on premises umzusetzen, um eine bessere Kontrolle und Prüfung zu ermöglichen, verlagern andere Unternehmen sie in die Cloud, um die Integration mit neuen Cloud-Diensten zu erleichtern und die Time-to-Value zu verkürzen, während ihr SaaS-Portfolio weiter wächst.

In der Praxis benötigt das Unternehmen zwar eine Reihe von IAM-Funktionen, aber einige davon sind von spezifischer Relevanz. Eine davon ist die Access Governance, die für die Erfüllung der gesetzlichen Anforderungen an Compliance unerlässlich ist. Access Governance ist einer der Kernbausteine von IAM und wird häufig als Teil umfassender IGA-Lösungen, aber auch als spezialisierte Lösung angeboten. Letztere ermöglichen möglicherweise eine schnelle Implementierung.

Kleverware, ein französischer Softwareanbieter, bietet eine solche spezialisierte Access Governance-Lösung, die eigenständig, in Kombination mit bestehenden IGA- und Identity Provisioning-Lösungen oder in Kombination mit ITSM-Tools wie ServiceNow eingesetzt werden kann.