1 Übersicht

Im Zeitalter der digitalen Transformation entwickeln sich nicht nur die Anforderungen an die IT, sondern auch an die Durchführungsweise von IT stetig weiter. Unternehmen müssen deshalb viele ihrer Geschäftsprozesse stetig neu erfinden, wollen sie ein neues Maß an Agilität sowie Flexibilität erreichen und somit weiterhin wettbewerbsfähig bleiben. Neu entstehende Technologieinitiativen, wie der digitale Arbeitsplatz, DevOps, die Sicherheitsautomatisierung und das Internet der Dinge vergrößern weiterhin die Angriffsfläche von Unternehmen und führen neue digitale Risiken ein. Die Unternehmen müssen im Hinblick auf eine fortgesetzte Wettbewerbsfähigkeit und Konformität aktiv neue Wege der Beurteilung und des Managements von Sicherheitsrisiken anstreben, ohne hierbei den Geschäftsbetrieb zu unterbrechen. Für die Leiter der Sicherheit besteht daher eine dringende Notwendigkeit, die Sicherheitsstellung des Unternehmens zu verbessern, indem geeignete Kontrollen für die Verhinderung solcher Bedrohungen identifiziert und implementiert werden.

Das Privileged Access Management (PAM) stellt die Gruppe von kritischen Cybersicherheitskontrollen dar, die die Sicherheitsrisiken im Zusammenhang mit einem privilegierten Zugriff in einem Unternehmen ansprechen. Es gibt primär zwei Arten von privilegierten Nutzern:

- Privileged Business Users - diejenigen, die auf sensible Daten und Informations-Assets Zugriff haben, wie beispielsweise Personalakten, Details von Gehaltsabrechnungen, Finanzinformationen, geistiges Eigentum des Unternehmens, etc. Diese Zugriffsart wird üblicherweise den Anwendungsnutzern über geschäftliche Aufgaben unter Verwendung der Anwendungsaccounts zugewiesen.

- Privileged IT Users – diejenigen, die Zugriff auf die den Geschäftsbetrieb unterstützende IT-Infrastruktur haben. Ein solcher Zugriff wird im Allgemeinen IT-Administratoren über die administrativen Aufgaben mithilfe von System-Accounts, Software-Accounts oder operativen Accounts gewährt.

Die privilegierte Art dieser Accounts bietet ihren Nutzern einen uneingeschränkten und oft auch nicht überwachten Zugriff über die IT-Assets des Unternehmens hinweg; dies verstößt nicht nur gegen die grundlegenden Sicherheitsprinzipien, wie dem möglichst niedrigsten Privileg, sondern begrenzt auch ernsthaft die Fähigkeit, eine individuelle Verantwortung für die privilegierten Aktivitäten festzulegen. Privilegierte Accounts stellen aufgrund ihres erhöhten Zugriffssniveaus für sensible Daten und kritische Operationen eine beträchtliche Bedrohung für die gesamte Sicherheitsposition des Unternehmens dar. Leiter der Sicherheit benötigen daher eine stärkere Betonung der Identifizierung und des Managements dieser Accounts, um die aus ihrem Missbrauch entstehenden Sicherheitsrisiken zu verhindern.

Verfügbare Tools für das Identity and Access Management (IAM) sind speziell dafür entwickelt, das Management für die Identität und den Zugriff von Standardnutzern zu übernehmen und bieten nicht die Fähigkeiten, privilegierte Zugangsszenarien wie die Nutzung von gemeinsam genutzten Accounts, die Überwachung von privilegierten Aktivitäten und die kontrollierte Erhöhung von Zugriffsprivilegien zu managen. Privileged Access Management-Tools sind darauf ausgelegt, diese Szenarien durch spezialisierte Techniken und einzigartige Prozesskontrollen anzusprechen, wodurch der Schutz der digitalen Assets eines Unternehmens durch die Verhinderung eines Missbrauchs von privilegierten Zugriffen deutlich erhöht wird.

Privileged Access Management (PAM) ist im Laufe der letzten paar Jahre einer der relevantesten Bereiche der Cybersicherheit in enger Verbindung mit den Identity and Access Management-Technologien geworden, die sich mit der Vereinfachung, Sicherung und dem Managen von privilegierten Zugriffen für sowohl IT-Administratoren als auch Geschäftsnutzern in der IT-Umgebung eines Unternehmens befassen.

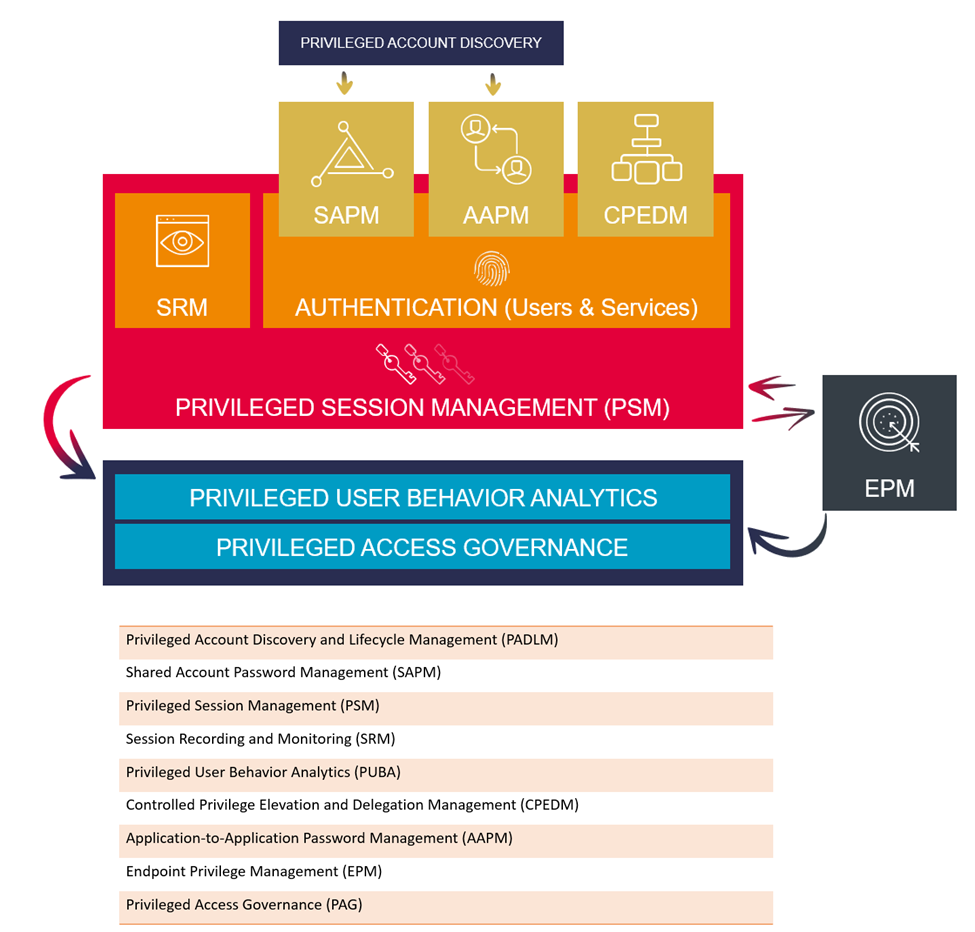

Bei KuppingerCole definieren wir PAM-Lösungen dahingehend, dass sie die folgenden Schlüssel-Tools und -Technologien umfassen:

Während Credential Vaulting, Passwortrotation, kontrollierte Erhöhung und Delegation von Privilegien, Sitzungseinrichtung und Aktivitätsüberwachung im Mittelpunkt der Aufmerksamkeit für PAM-Tools standen, werden höher entwickelte Fähigkeiten wie die Analyse privilegierter Nutzer, risikobasierte Sitzungsüberwachung und erweiterter Bedrohungsschutz zur neuen Norm - allesamt in erhältliche umfangreiche PAM-Suites integriert. Wir erleben, dass eine zunehmende Zahl von Anbietern unterschiedliche Ansätze für das Lösen des zugrunde liegenden Problems der Beschränkung, Überwachung und Analyse eines privilegierten Zugangs und der gemeinsamen Nutzung von Accounts ergreift.

Zu den Kern-Herausforderungen, die den Bedarf für das Privilegien-Management fördern, gehören:

- Der Missbrauch gemeinsam genutzter Anmeldedaten

- Der Missbrauch erhöhter Privilegien durch autorisierte Nutzer

- Die Entführung privilegierter Anmeldedaten durch Cyberkriminelle

- Der Missbrauch von Privilegien in Systemen dritter Parteien

- Der versehentliche Missbrauch erhöhter Privilegien durch Nutzer

Ferner gibt es verschiedene andere operative, regulatorische und Governance-Anforderungen in Verbindung mit privilegiertem Zugriff:

- Die Entdeckung von gemeinsam genutzten Accounts, Software und Service-Accounts in der IT-Infrastruktur

- Die Identifizierung und das Nachvollziehen des Eigentums privilegierter Accounts während ihres Lebenszyklus

- Das Erstellen einer Single Sign-on-Sitzung, um die Systeme auf eine bessere betriebliche Effizienz der Administratoren auszurichten

- Das Auditieren, Aufzeichnen und Überwachen von privilegierten Aktivitäten im Hinblick auf die Einhaltung der geltenden Vorschriften

- Das Management, die Beschränkung und die Überwachung des administrativen Zugriffs von Outsourcing-IT-Anbietern und MSPs für interne IT-Systeme

- Das Management, die Beschränkung und die Überwachung des administrativen Zugriffs für interne Nutzer für Cloud-Services.

Folglich wurden mehrere Technologien und Lösungen entwickelt, um diese Risiken anzusprechen und gleichermaßen eine bessere Aktivitätsüberwachung und Bedrohungserkennung zu bieten. Ein spezifischer Bereich ist der Tiefenschutz von Serverplattformen wie Unix, Linux und Windows. Dieser konzentriert sich auf den Schutz von Accounts wie “root” oder “admin” in diesen Systemen sowie auf die Bereitstellung von tiefgreifendem Schutz gegen eine unerwünschte Erhöhung der Privilegien zusammen mit Fähigkeiten zur Nutzungsbeschränkung, z.B. von spezifischen Shell-Befehlen. Darüber hinaus müssen die PAM-Technologien im Zuge dessen, dass mehr Unternehmen Cloud-Anwendungen übernehmen und Cloud- und virtuelle Infrastruktur wirkungsvoll einsetzen, einen geschützten Zugriff auch in diesen Umgebungen anpassen.

Eine detaillierte Übersicht über die führenden PAM-Anbieter finden Sie im KuppingerCole Leadership Compass zum Privileged Access Management[^1].